サイトのセキュリティ更新できていますか?ウェブサイトのメンテナンスが必須な理由

企業のウェブサイトは、単なる情報発信ツールではありません。それは、顧客との接点、ビジネスの顔、そして収益を生み出す重要な「デジタル資産」であり「企業のデータベース」です。しかし、このデジタル資産は、私たちの身体と同じように、日々のケアを怠れば病気になり、最悪の場合、取り返しのつかない事態を招く可能性があります。

本記事では、企業や小規模事業者の皆様に向けて、あなたのデジタル資産としてのウェブサイト安全に、そして常に最高のパフォーマンスで稼働させるための「デジタル健康診断」の重要性を、具体的なエビデンスと事例を交えながら解説します。

デジタル世界で止まらない脅威と変化のスピード

私たちが暮らすデジタル世界は、まるで常に進化し続けるジャングルです。新しい脅威が次々と生まれ、古いシステムはあっという間に「弱点」となります。

セキュリティの現状:事例とインシデントニュースが語る現実

サイバー攻撃は、もはや遠い国の話ではありません。規模の大小に関わらず、すべての企業がその標的となり得ます。

増え続ける脅威

直近の事例を簡単にまとめてみました。

| 発生年月 | インシデント名 | 関連するシステム/言語等 | 起こったこと(内容) | エビデンス(URL) |

|---|---|---|---|---|

| 2023年10月 | WordPressのゼロデイ脆弱性(任意のファイルアップロード) | WordPress | 認証されていないユーザーが任意のファイルをサーバーにアップロードできる脆弱性が発見され、サイトの乗っ取りや悪意のあるコードの実行が可能となった。 | Wordfence: Critical File Upload Vulnerability Patched in WordPress Core |

| 2023年9月 | PHPのType Jugglingによる認証バイパス | PHP | PHPの型比較の特性を悪用し、認証情報の一部が一致するだけでログインが成功してしまう認証バイパスの脆弱性が報告された。 | PortSwigger: PHP type juggling vulnerability leaves applications open to authentication bypass |

| 2023年8月 | SQLインジェクション攻撃による顧客情報流出 | MySQL/PostgreSQL | ウェブアプリケーションの入力フォームに不正なSQL文を挿入することで、データベースから顧客情報が大量に流出した事例が報告された。 | JPCERT/CC: SQLインジェクション攻撃による情報漏えい事例 |

| 2023年7月 | WordPressプラグインのCSRF脆弱性 | WordPressプラグイン | クロスサイトリクエストフォージェリ(CSRF)の脆弱性が複数のWordPressプラグインで発見され、攻撃者がユーザーの意図しない操作を実行させる可能性があった。 | WPScan: Multiple WordPress Plugin CSRF Vulnerabilities |

| 2023年6月 | PHPのセッション固定攻撃 | PHP | 攻撃者が正規のユーザーに特定のセッションIDを割り当て、そのセッションを乗っ取ってなりすますセッション固定攻撃が発生した。 | OWASP Japan: セッション固定攻撃 |

| 2023年5月 | MariaDB/MySQLの権限昇格の脆弱性 | MariaDB/MySQL | データベースの特定の条件下で、一般ユーザーが管理者権限に昇格できる脆弱性が報告された。 | Seebug: MariaDB/MySQL Privilege Escalation Vulnerability |

| 2023年4月 | WordPress REST APIの権限昇格の脆弱性 | WordPress | WordPressのREST APIにおいて、認証なしに投稿内容を変更・削除できる権限昇格の脆弱性が報告された。 | Sucuri Blog: WordPress Security: REST API Vulnerabilities Explained |

| 2023年3月 | PHPのオブジェクトインジェクション攻撃 | PHP | 不正なオブジェクトをデシリアライズすることで、任意のコード実行や情報漏洩につながるオブジェクトインジェクション攻撃が発生した。 | OWASP Japan: オブジェクトインジェクション |

| 2023年2月 | phpMyAdminのXSS脆弱性 | phpMyAdmin | phpMyAdminの特定のバージョンにおいて、クロスサイトスクリプティング(XSS)の脆弱性が発見され、管理画面へのアクセスユーザーに悪意のあるスクリプトを実行させる可能性があった。 | CVE Details: phpMyAdmin Cross-Site Scripting Vulnerability |

新種マルウェアの猛威

AV-TESTの報告によれば、1日あたり45万件以上もの新種マルウェアが発見されています。これは、毎日新しいウイルスが生まれているようなもので、対策を怠ればいずれ感染するリスクが高まります。

脆弱性の増大

VerizonのDBIR(データ漏洩/侵害調査レポート)2024年版によると、脆弱性の悪用は前年比34%増となり、約20%の侵害に脆弱性が関与しています。システムの弱点を放置することは、鍵を開けたまま外出するのと同じくらい危険です。

サプライチェーン攻撃の拡大

2023年の「MOVEit」や2024年の「xz Utilsバックドア(CVE-2024-3094)」の事例に見られるように、自社が直接使っていないソフトウェアの脆弱性が原因で、多数の企業が巻き添え被害に遭うケースが増加しています。まるで、取引先のセキュリティが甘いために、自社まで被害を受けるようなものです。

狙われる「無防備な時間」

83%の攻撃が営業時間外

Sophosの分析によれば、ランサムウェア攻撃の83%が就業時間外に展開されています。これは、企業が最も油断し、監視が手薄になる夜間や休日を狙う攻撃者の手口を浮き彫りにしています。24時間365日の監視体制がなければ、被害の発見が遅れ、深刻な事態に発展する可能性があります。

国内での被害事例

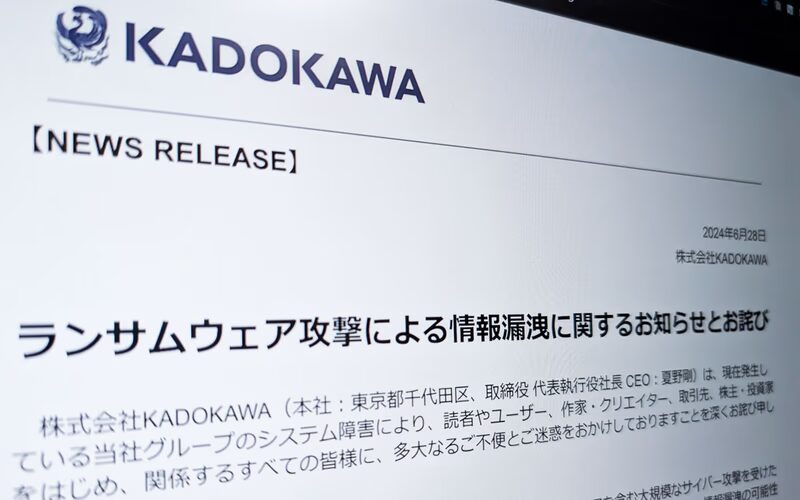

KADOKAWAの大規模障害 (2024年): 大手出版グループKADOKAWAでは、ランサムウェア攻撃によりWebサービスが長期にわたり停止し、事業活動に甚大な影響が出ました。公式の被害公表資料は、デジタル資産の停止が企業経営にいかに直結するかを明確に示しています。

PHP脆弱性の悪用 (2024年): JPCERT/CCやNISCからの情報によれば、PHPの脆弱性「CVE-2024-4577」が悪用され、国内のウェブサイトで不正なプログラムが設置される実害が確認されています。これは、ソフトウェアの「賞味期限切れ」が、現実の被害に直結する典型的な例です。

これらの事例が示すのは、デジタル資産の維持管理が、もはや「コスト」ではなく、ビジネスを継続するための「必須投資」であるということです。

システムにおけるメンテナンスの重要さ:なぜ「更新」や「バージョンアップ」が必要なのか

デジタル資産のメンテナンスは、単なる修理ではありません。それは、将来のリスクを未然に防ぎ、常に最高のパフォーマンスを引き出すための「予防医療」です。

プログラミング言語自体のサポート終了

ウェブサイトを動かす基盤となるPHPのようなプログラミング言語には、セキュリティ修正が提供される期限(End-of-Life: EOL)があります。例えば、php.netが示すように、PHP 8.3は2027年末、8.4は2028年末でセキュリティサポートが終了します。期限切れのソフトウェアを使い続けることは、セキュリティの穴を放置していることになり、新たな脆弱性が見つかっても修正されることはありません。

WordPressの97%はプラグイン由来

約97%は

プラグイン拡張由来

-

プラグイン拡張:97%

-

テーマ:約2%

-

コア:<1%

Patchstackの2024年レポートによれば、WordPressの脆弱性の約97%がプラグイン(拡張機能)に起因しています。これは、ウェブサイトの主要な機能ではなく、追加で導入した機能がセキュリティホールになりやすいことを示唆しています。便利な機能が多ければ多いほど、それらの機能も適切に管理・更新する必要があります。

短命化する「身分証明書」

SSL/TLS証明書の有効期間短縮

ウェブサイトの信頼性を証明するSSL/TLS証明書は、有効期間が年々短縮される傾向にあります。Appleの方針により最大有効期間は398日とされ、CA/B Forumの承認済みスケジュールでは、2029年までに47日まで段階的に短縮される予定です。これは、手動での更新が非現実的になり、certbotやTraefikのようなACMEクライアントによる自動更新の仕組みが必須になることを意味します。

「最後の砦」バックアップの重要性

CISA/NISTが推奨するバックアップ戦略

アメリカのCISA(サイバーセキュリティ・インフラセキュリティ庁)は、オフライン暗号化バックアップの維持と定期的な復元テストを強く推奨しています。オンラインだけのバックアップは、攻撃者がシステムを乗っ取った際に一緒に暗号化されてしまうリスクがあるからです。NIST(アメリカ国立標準技術研究所)の「3-2-1ルール」(3つのコピー、2種類の媒体、1つはオフサイト)も、より堅牢なバックアップ戦略として広く推奨されています。

これらの事実から、「ウェブサイトやアプリは一度作ったら終わり」という考えは通用しないことが明らかです。継続的な「手入れ」こそが、ビジネスの安定と成長を支える基盤となります。

年間計画でメンテナンスをしよう!

あなたのビジネス資産を守るために、具体的なメンテナンス項目と頻度を以下に示します。これは一般的なガイドラインであり、システムの特性やビジネスの規模に応じて調整が必要です。

Webサイト運営チェック表

定期的なメンテナンスで安全・快適なサイト運営を

毎日実施すること

Daily毎週〜毎月実施すること

Weekly – Monthly半年毎に実施すること

Biannual年に一度実施すること

Annualプロフェッショナルに頼るべき時:専門家の知見を活用する

上記のメンテナンス項目をすべて自社で実施することは、特に中小企業や小規模事業者にとって大きな負担となる場合があります。そのような時には、専門家の知見とスキルを活用することを検討すべきです。

専門家に依頼を検討すべきケース

- 社内に専門知識を持つ人材がいない場合: ウェブサイトやアプリのメンテナンスには、サーバー管理、プログラミング、セキュリティに関する専門知識が必要です。

- リソースが不足している場合: 従業員が本業に集中する必要がある、またはメンテナンスに割ける時間が限られている場合。

- 24時間365日の監視体制が必要な場合: 特に営業時間外の攻撃が多い現状では、自社での常時監視は困難です。

- 高度なセキュリティ対策が必要な場合: 最新の脅威に対する防御策や、複雑なシステムの脆弱性診断など、専門的な知識とツールが必要な場合。

- 法規制対応やコンプライアンス順守が求められる場合: 個人情報保護法などの法規制遵守のため、専門家による定期的な監査やアドバイスが必要な場合。

プロフェッショナルなウェブサイト・アプリ保守運用サービスは、これらの課題を解決し、貴社のデジタル資産を安全に保ちながら、本業への集中を可能にします。彼らは最新の脅威情報に精通し、適切なツールと手順で、あなたのデジタル資産を健全に保つためのサポートを提供してくれます。

平均被害額

(復旧・対応作業)

メンテナンスはビジネス成長の礎

あなたのウェブサイトやアプリは、単なるITツールではなく、ビジネスの成長を支える「生きた資産」です。絶え間なく変化し、進化するデジタル世界において、この資産を放置することは、ビジネス全体のリスクを高める行為に他なりません。

- 脅威は増え、より狡猾に、より迅速になっています。

- システムには「賞味期限」があり、デジタル社会の要求は加速しています。

定期的な「デジタル健康診断」と、それに伴う「手入れ」は、あなたのビジネスを予測不能な脅威から守り、顧客からの信頼を維持し、そして未来へと成長させていくための不可欠な投資です。自社での対応が困難な場合は、迷わず専門家の力を借り、常に最善の状態でデジタル資産を維持していきましょう。

※この記事は生成AIを活用して作成しています。